- Группы безопасности котлов Stout до 50 кВт в теплоизоляции. Цены, отзывы, описание > Каталог оборудования > Санкт-Петербург

- Группа безопасности котла Buderus KSS/G124/G144 (7747304826)

- HVAC, Electric & Security Service Company

- Услуги, которые мы предоставляем

- 1. HVAC, услуги по охлаждению и обогреву

- 4. Служба качества воздуха в помещении

- Забота об ОВКВ, электроснабжении и безопасности

- Эксперт по электрике, безопасности, охлаждению и отоплению

- Районы, которыми мы гордимся

- Свяжитесь с нами сегодня!

- Выберите Strada Electric, Security & Air Conditioning

- Наши обзоры

- Вы должны позвонить в Strada

- Анализ устаревших правил группы безопасности с использованием бессерверной архитектуры

Группы безопасности котлов Stout до 50 кВт в теплоизоляции. Цены, отзывы, описание > Каталог оборудования > Санкт-Петербург

Группы безопасности котлов Stout до 50 кВт в теплоизоляции. Цены, отзывы, описание > Каталог оборудования > Санкт-ПетербургКаталог Арматура Предохранительная Группы безопасности котлов Для отопления и водоснабжения Италия Stout Группы безопасности котлов до 50 кВт в теплоизоляции

Код товара:

70974

Артикул производителя:

SVS-0004-055032

Гарантия:

2 года

Страна-производитель:

Италия

Производитель:

Stout

0. 0

(оценок: 0)

0

(оценок: 0)

Товар снят с продажи!

Напечатать

Добавить в закладки

Добавить в сравнения

Покупаете у официального дилера!

Посмотреть сертификат

Нужен совет? Позвоните нам!

+7 (812) 401-66-31 (многоканальный) или

+7 (800) 333-56-06 (бесплатный по России)

Заказать обратный звонок

Основные характеристики оборудования Группы безопасности котлов Stout до 50 кВт в теплоизоляции

Функция:

предохранительная

Вид оборудования:

группы безопасности котлов

Область применения:

для отопления и водоснабжения

Максимальная температура:

+110 °C

Происхождение бренда:

Италия

Давление :

3 бар

Диаметр D1 :

25 мм

Информация об оборудовании Группы безопасности котлов Stout до 50 кВт в теплоизоляции

- Описание

- Габаритный чертеж 0

- Документация 1

- Отзывы 0

до 50 кВт в теплоизоляции

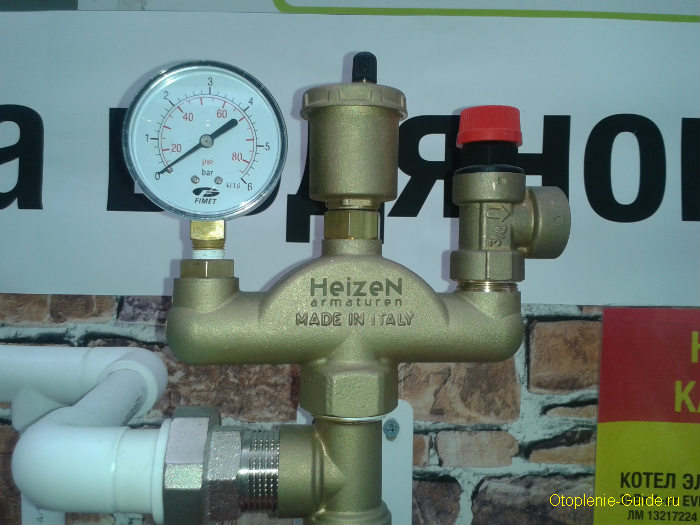

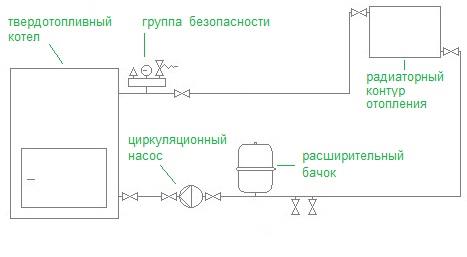

Группа безопасности котла Stout до 50 кВт в теплоизоляции служит для защиты закрытых систем отопления до 50 кВт. Включает в себя предохранительный клапан с порогом срабатывания 3 бара, автоматический воздухоотводчик (с запорным клапаном) MKV10R и манометр MHR6 3/4 — 3/8″, установленные на стальной консоли (с гальваническим покрытием).

Включает в себя предохранительный клапан с порогом срабатывания 3 бара, автоматический воздухоотводчик (с запорным клапаном) MKV10R и манометр MHR6 3/4 — 3/8″, установленные на стальной консоли (с гальваническим покрытием).

Технические характеристики:

- Подключение: 1″

- Резьба: внутренняя

- Теплоизоляция: есть

- Класс огнезащиты: II

Габаритный чертеж временно отсутствует

Каталог

С этим товаром покупают

Вместе с этим товаром наши клиенты покупали данное оборудование, возможно оно понадобится и Вам.

Код товара: 70695

Артикул: SFC-0020-001620

Фитинги компрессионные для труб PE-X 16х2,0х3/4″ Stout276

Купить в 1 клик

В наличии >500 шт

Код товара: 135431

Артикул: SAC-0030-000825

Крепления для мембранных баков Stout 8- 25

860

Купить в 1 клик

В наличии 57 шт

Код товара: 114508

Артикул: SMS-1000-010001

Регулируемые концевые фитинги Stout с дренажным вентилем и автоматическим воздухоотводчиком

1 700

Купить в 1 клик

В наличии >100 шт

Код товара: 116615

Артикул: SMS-1000-030001

Комплекты прямых шаровых кранов с термометрами 1″ Stout

5 580

Купить в 1 клик

В наличии 77 шт

Код товара: 70922

Артикул: SVB-0004-000015

Краны шаровые полнопроходные BP-HP (бабочка) Stout 1/2″

484

Купить в 1 клик

В наличии 196 шт

Код товара: 72791

Артикул: SFT-0004-000011

Ниппели НН никелированные 1″ Stout

265

Купить в 1 клик

В наличии 396 шт

Код товара: 70928

Артикул: SVB-0007-000025

Краны шаровые с накидной гайкой полнопроходные ВР-НР (бабочка) Stout 1″

1 460

Купить в 1 клик

В наличии

Показано 7 из 9 товаров

Показать все

Код товара: 139398

Артикул: 16027RU

Расширительные баки Flamco Flexcon R 25/1,5 6 бар

2 480

Купить в 1 клик

По запросу

Код товара: 66991

Артикул: SPX-0002-001620

Трубы из сшитого полиэтилена PE-Xa Stout 16х2,0 бухта 200 м красные

111

Купить в 1 клик

В наличии >10 000 м

{{/if}} {{if IsHit}}

ХИТ

{{/if}} {{if IsNova}}

NEW

{{/if}}

{{/if}}${Name}

{{if RemovedAll || UnknownPriceAll}}

{{if RemovedAll}}

Снят с продажи

{{else}}

Стоимость по запросу

{{/if}}

{{else}}

{{if ModelPrice.

{{if StockMainEnable}} на складе {{/if}}

Группа безопасности котла Buderus KSS/G124/G144 (7747304826)

В связи с ежедневными изменениями курса валют ЦБ и большой нагрузкой временно принимаем заказы от 30 000 р. У Вас есть перечень необходимых материалов? — присылайте на

почту [email protected] (расчет актуальных цен выполняем бесплатно).

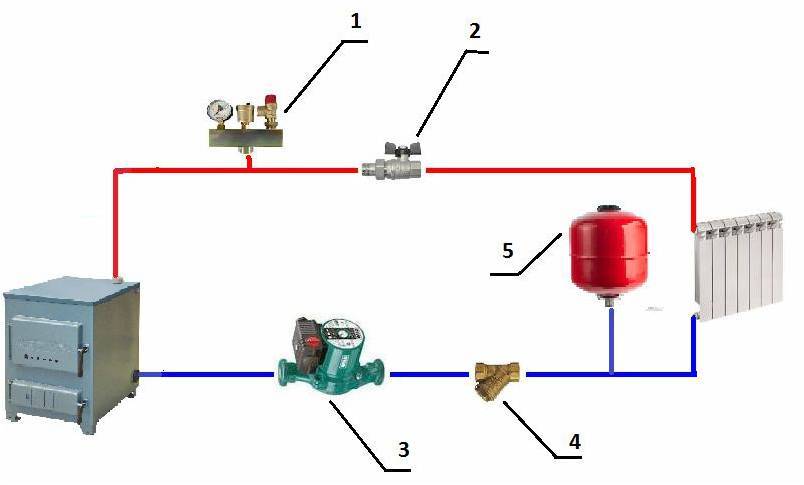

Группа безопасности котла Buderus KSS/G124/G144 до 100 кВт — арматура для систем отопления

- Описание

- Документация

- Отзывы

- Доставка

Группу безопасности Buderus KSS/G124/G144 до 2,5 бар (7747304826). Предохранительная арматура для систем отопления от европейских производителей. Купить группу безопасности котла Будерус.

Характеристики

| Товар | Группа безопасности |

| Страна | Германия |

| Высота, мм | 192 |

| Ширина, мм | 230 |

| Глубина, мм | 90 |

| Бренд | Buderus |

| Серия | Kss |

| Модель | Kss/g124/g144 |

| Назначение | Для систем отопления |

| Гарантия | 2 года |

Бренд (рус. ) )

|

Будерус |

| Макс. рабочее давление, бар | 2,5 |

| Материал корпуса | Латунь |

| Резьба | Внутренняя |

Макс. рабочая температура, °С рабочая температура, °С

|

80 |

| Материал клапана | Латунь |

| Материал воздухоотводчика | Латунь |

| Теплоизоляция | Нет |

Макс. мощность котла, квт мощность котла, квт

|

100 |

| Подключение предохранительного клапана | 1/2″ |

| Подключение воздухоотводчика | 3/8″ |

| Подключение манометра | 3/8″ |

Мин. рабочая температура, °c рабочая температура, °c

|

-10 |

| Производительность воздухоотводчика, л/мин | 18 |

| Подключение к контуру отопления | 3/4″ |

| Наличие | Есть |

Каталог продукции 2020

Сертификат соответствия

Инструкция по монтажу

+ Добавить комментарий

//»ProductVideo»

Бренд:

Будерус

Серия:

Kss

Модель:

Kss/g124/g144

Страна:

Германия

Артикул:

7747304826

Добавить в сравнение

HVAC, Electric & Security Service Company

Звоните в Strada! Strada Service предлагает «Гарантию лучшей цены» и установку на следующий день

89,95 $ Tune-Up Special

500 $ Гарантия лучшей цены

Не суммируется с другими предложениями.

Узнать больше* Карьерные возможности Оставьте отзыв о нас в Google

Охлаждение

Нагрев

Электрический

Безопасность

Зачем нанимать несколько компаний, если вам нужна только одна? Strada Services позаботится обо всех ваших потребностях в области отопления, вентиляции и кондиционирования, электроснабжения и безопасности. С нашей гарантией лучшей цены, круглосуточной аварийной службой и оперативным обслуживанием клиентов вы можете доверять нам как компании, предоставляющей услуги по ОВКВ и электроснабжению.

Заказать фильтры сегодня

Услуги, которые мы предоставляем

Обладая более чем 20-летним опытом, мы предлагаем быстрое и надежное обслуживание в различных областях.

- Установка, ремонт и обслуживание кондиционеров.

- Установка, ремонт и техническое обслуживание тепловых насосов.

- Установка, ремонт и обслуживание бесканальных кондиционеров.

- Системы контроля качества воздуха в помещении

- Электроустановки, ремонт, реконструкция и модернизация.

- Установка и замена источников бесперебойного питания (ИБП).

- Проверка безопасности, защита от перенапряжения, потолочные вентиляторы и резервные генераторы.

- Услуги по обеспечению безопасности жилых домов и домашней автоматизации.

- Аварийное, парковочное, площадочное, наружное и охранное освещение.

1. HVAC, услуги по охлаждению и обогреву

Мы знаем, что поддержание комфортной температуры в вашем доме в течение всего года является главным приоритетом. Наши услуги по кондиционированию и отоплению включают в себя:

- Кондиционер: Сохраняйте прохладу в жаркие и влажные месяцы благодаря эффективному кондиционированию воздуха. Мы устанавливаем, обслуживаем и ремонтируем все основные бренды производителей.

- Тепловой насос: Наша команда экспертов устанавливает, ремонтирует и обслуживает эти насосы для отопления и охлаждения.

- HVAC без воздуховодов: Мы можем установить мини-сплит-систему без воздуховодов для обогрева или охлаждения пристройки к новому дому — расширение воздуховода не требуется.

Если ваша система без воздуховодов нуждается в обслуживании, мы поможем вам.

Если ваша система без воздуховодов нуждается в обслуживании, мы поможем вам. - Легкий коммерческий HVAC: Если у вас есть небольшой бизнес в нашем районе, мы можем обслуживать вашу систему HVAC, предлагая максимальный комфорт при минимальных затратах.

4. Служба качества воздуха в помещении

Мы можем помочь вам поддерживать здоровый уровень качества воздуха в помещении с помощью ряда решений. Приобретайте у нас воздушные фильтры, системы очистки, увлажнители воздуха для всего дома и ультрафиолетовые бактерицидные лампы.

Забота об ОВКВ, электроснабжении и безопасности

Strada Electric, Security & Air Conditioning — это семейный бизнес, который работает с 2003 года. С тех пор мы стремимся обслуживать дома и предприятия на юго-востоке США, предоставляя профессиональные, оперативные и дружелюбные услуги.

Наша приверженность качеству изготовления и клиентоориентированному подходу делает нас одной из лучших компаний по обслуживанию систем охлаждения и отопления в регионе.

Эксперт по электрике, безопасности, охлаждению и отоплению

Системы отопления, вентиляции и кондиционирования воздуха, безопасности и электроснабжения имеют решающее значение, поэтому сотрудничество с одной опытной компанией, которая знает их все, значительно упрощает жизнь. Мы можем позаботиться о ваших потребностях и оптимизировать процесс. Мы предоставляем:

- Круглосуточная аварийная служба

- Расширенная 10-летняя гарантия на работоспособность

- Отличное обслуживание клиентов и общение

- Гарантия лучшей цены

- Более 20 лет опыта работы в отрасли

Районы, которыми мы гордимся

Будучи семейным предприятием, мы заботимся о каждом клиенте — для нас важны ваши услуги и опыт. Мы гордимся тем, что работаем с умением и профессионализмом. Наши зоны обслуживания включают:

- Орландо, Тампа, Джексонвилл, Форт. Майерс и прилегающие районы во Флориде

- Эшвилл, Северная Каролина

- Колумбия и Гринвилл, Южная Каролина

- Нэшвилл, Теннесси

- Атланта, Джорджия

- Билокси, Миссисипи

- Дафна, Бирмингем и Хантсвилл, Алабама

Свяжитесь с нами сегодня!

Мы будем рады услышать от вас!

Выберите Strada Electric, Security & Air Conditioning

Чтобы нанять подрядчика для обеспечения вашей безопасности, электроснабжения или ОВКВ, необходимо доверие. Мы хотим, чтобы вы чувствовали себя уверенно, выбирая Strada Electric, Security & Air Conditioning для работы. Вот почему владельцы домов и предприятий доверяют нашей команде:

Мы хотим, чтобы вы чувствовали себя уверенно, выбирая Strada Electric, Security & Air Conditioning для работы. Вот почему владельцы домов и предприятий доверяют нашей команде:

Семейная компания, управляемая с 2003 года.

Круглосуточная служба экстренной помощи.

Обещайте душевное спокойствие благодаря оперативному обслуживанию клиентов.

Предлагаем расширенную 10-летнюю гарантию на всестороннюю защиту.

Наши основные ценности включают обязательство, подотчетность и честность.

Предоставляем самые лучшие системы и услуги в отрасли.

Выполняйте свою работу с высочайшим уровнем опыта и знаний.

Общайтесь четко и внимательно прислушивайтесь к потребностям наших клиентов.

Предоставьте нашим сотрудникам возможность делать все возможное, чтобы вы добивались наилучших результатов.

Наши обзоры

Вы должны использовать ключ API для проверки подлинности каждого запроса к API платформы Google Maps. Для получения дополнительной информации см. http://g.co/dev/maps-no-account

Для получения дополнительной информации см. http://g.co/dev/maps-no-account

Вы должны позвонить в Strada

Вы должны позвонить в Strada, чтобы получить все необходимые услуги на дому. 833-539-7800 Или свяжитесь с нами через Интернет ИЛИ назначьте встречу самостоятельно с помощью нашего онлайн-инструмента планирования.

(833) 539-7800

Назначить встречу

Анализ устаревших правил группы безопасности с использованием бессерверной архитектуры

к Шива Вайдьянатан и Сундар Шанмугам | на | в Advanced (300), Amazon Athena, Amazon QuickSight, Amazon VPC, AWS Glue, сетевой брандмауэр AWS, AWS Step Functions, соответствие нормативным требованиям, работа в сети и доставка контента | Постоянная ссылка | Делиться Безопасность является главным приоритетом для AWS и клиентов, выполняющих рабочие нагрузки в AWS. В предыдущем посте «10 основных элементов безопасности, которые необходимо улучшить в вашей учетной записи AWS» были рассмотрены основные элементы безопасности, на которые клиенты AWS должны обратить особое внимание, если они хотят улучшить свою безопасность.

В предыдущем посте «10 основных элементов безопасности, которые необходимо улучшить в вашей учетной записи AWS» были рассмотрены основные элементы безопасности, на которые клиенты AWS должны обратить особое внимание, если они хотят улучшить свою безопасность.

Первым в списке стоит необходимость управления сетевой безопасностью. Основным методом является защита сетевого доступа к серверу или службе при их подключении к сети. В локальном сценарии вы должны использовать брандмауэр или аналогичную технологию, чтобы ограничить доступ к сети только утвержденными IP-адресами, портами и протоколами. Группы безопасности, списки контроля доступа к сети (NACL) и сетевой брандмауэр AWS обеспечивают функциональные возможности сетевой безопасности в AWS. Наличие устаревших правил группы безопасности, настроенных в функциях и службах сетевой безопасности, делает вашу сеть доступной для Интернета и повышает уязвимость ваших приложений.

В этом посте мы рассмотрим, как можно анализировать устаревшие правила в группах безопасности и удалять их на основе показателей использования и продолжительности. Мы также рассмотрим бессерверное решение, использующее Amazon Simple Storage Service (Amazon S3), AWS Glue и журналы потоков VPC, а также визуализируем результаты в Amazon QuickSight. Это решение поможет проанализировать журналы потоков VPC и связать их с определенным правилом группы безопасности. Он также отслеживает использование с течением времени, поэтому можно легко отслеживать часто используемые правила, а также очищать устаревшие.

Мы также рассмотрим бессерверное решение, использующее Amazon Simple Storage Service (Amazon S3), AWS Glue и журналы потоков VPC, а также визуализируем результаты в Amazon QuickSight. Это решение поможет проанализировать журналы потоков VPC и связать их с определенным правилом группы безопасности. Он также отслеживает использование с течением времени, поэтому можно легко отслеживать часто используемые правила, а также очищать устаревшие.

Рекомендации для групп безопасности

При работе с группами безопасности следует следовать следующим рекомендациям:

- Пересматривайте правила не реже одного раза в шесть месяцев. Устаревшие правила могут привести к уязвимостям в системе безопасности. Настройте группы безопасности только с правилами, необходимыми для рабочих нагрузок. Удалите неиспользуемые правила. (PCI DSS 1.1.7)

- Включите только службы, протоколы и процедуры, необходимые для работы системы. (PCI DSS 2.2.2)

- Отслеживайте создание или удаление групп безопасности: этот передовой метод работает рука об руку с первыми двумя.

Всегда следует отслеживать попытки создания, изменения и удаления групп безопасности. (СНГ AWS Foundations 3.10)

Всегда следует отслеживать попытки создания, изменения и удаления групп безопасности. (СНГ AWS Foundations 3.10) - Группа безопасности VPC по умолчанию должна запрещать входящий и исходящий трафик. Для настраиваемых групп безопасности не игнорируйте правила исходящего или исходящего трафика: ограничивайте исходящий доступ только теми пунктами назначения, которые необходимы. Например, в трехуровневом веб-приложении уровень приложения, вероятно, не должен иметь неограниченный доступ к Интернету. Поэтому настройте группу безопасности, чтобы разрешить доступ только к тем хостам или подсетям, которые необходимы для правильного функционирования приложения. (PCI DSS 1.3.4)

- Ограничьте диапазоны входящих или входящих портов, которые доступны: Ограничьте порты, открытые в группе безопасности, только теми, которые необходимы для правильной работы приложения. Если открыты большие диапазоны портов, вы можете столкнуться с любыми уязвимостями или непреднамеренным доступом к службам.

Это особенно важно для приложений с высоким риском. (CIS AWS Foundations 4.1, 4.2) (PCI DSS 1.2.1, 1.3.2)

Это особенно важно для приложений с высоким риском. (CIS AWS Foundations 4.1, 4.2) (PCI DSS 1.2.1, 1.3.2) - Ограничить изменение только авторизованными ролями: ограничить количество ролей, имеющих право изменять группы безопасности. (PCI DSS 7.2.1)

Архитектура

Решение предполагает, что журналы потоков VPC включены и созданы с использованием Amazon S3 в качестве типа назначения. Это основано на бессерверной архитектуре, которая использует AWS Step Functions для запуска четырех заданий Glue Job с запланированным интервалом cron. Первое задание Glue анализирует все группы безопасности, присутствующие в учетной записи, и сохраняет их в таблице Amazon DynamoDB. Второе задание Glue Job запускает запросы Amazon Athena для анализа журналов потоков VPC, хранящихся в корзине S3. Третье задание Glue вычисляет показатели использования правил в группе безопасности и сохраняет результаты в другой таблице DynamoDB. Проанализированные данные визуализируются в QuickSight для создания тепловых карт для определения часто используемых портов/протоколов.

Наконец, четвертое задание Glue используется для отправки уведомления по электронной почте с помощью клиента Amazon Simple Email Service (Amazon SES) с показателями использования правила группы безопасности. Вы можете удалить эти неиспользуемые правила группы безопасности, чтобы соответствовать требованиям соответствия. Эта архитектура показана на следующем рисунке.

Рисунок 1. Бессерверная архитектура для определения неиспользуемых правил группы безопасности

Созданы две таблицы DynamoDB. В первой таблице (sg-analysis-rules-data) хранятся существующие группы безопасности и информация о правилах (идентификатор группы безопасности, имя, порт, протокол). Во второй таблице (sg-analysis-rules-usage) хранятся счетчики использования. Он содержит информацию об идентификаторе правила группы безопасности, идентификаторе группы безопасности, протоколе, направлении потока, последнем использовании и подсчете количества раз, когда правило использовалось.

На следующем рисунке показана визуализация правил групп безопасности в QuickSight. В этом примере мы отфильтровали данные журнала потоков за месяц. На снимке экрана показано представление тепловой карты правил группы безопасности на основе направления потока или количества использований. Плотность цвета увеличивается в зависимости от количества использований. В следующем примере мы видим, что идентификатор правила входа (sgr-0a2c6a2a1b919ed46) с количеством использований 244 имеет плотность цвета, которая отличает его от других правил группы безопасности, таких как sgr-04759.165217dbcc3b (вход) и sgr-01e3d80c29348220d (исход).

Рисунок 2: Визуализация различной плотности цвета правил группы безопасности в зависимости от количества их использования

Обзор решения

Развертывание нашего решения состоит из пошаговой функции (с определением шаблона пяти заданий клея) и визуализации QuickSight, состоящей из таких компонентов, как набор данных, анализы и информационная панель.

Код для развертывания решения можно найти в репозитории GitHub.

Предпосылки

- Активируйте выпуск QuickSight Standard или Enterprise. После активации вы должны получить ARN пользователя QuickSight, чтобы были предоставлены необходимые разрешения для панели управления. Чтобы получить ARN пользователя QuickSight, убедитесь, что вы активировали учетную запись пользователя QuickSight, а затем выполните следующую команду в AWS CloudShell, заменив <идентификатор вашей учетной записи> на идентификатор учетной записи AWS и <ваш регион> на регион, в котором пользователь QuickSight создано.

aws quicksight list-users —aws-account-id <идентификатор вашей учетной записи> —namespace default —region <ваш регион>

- Создайте коннектор Athena–DynamoDB, выполнив шаги, перечисленные в разделе «Коннектор DynamoDB» семинара AWS Athena. Он будет использоваться для источника данных QuickSight и добавит таблицу DynamoDB с правилами использования в качестве источника данных.

Развертывание стека CloudFormation

- Войдите в свою учетную запись AWS. Убедитесь, что у вас есть права на выполнение этих шагов.

- Создайте корзину S3 с уникальным именем для хранения файлов кода для заданий Glue (BUCKET_NAME). В нем должны быть соответствующие папки для скриптов и библиотек (как показано на следующем рисунке).

Рис. 3. Пример корзины S3 с настройкой папок

- Загрузите все скрипты из папки скриптов в репозиторий и библиотеки (AWS Data Wrangler и Boto3) в корзину в соответствующих папках.

- Перейдите к AWS CloudFormation. Запустите стек CloudFormation, используя шаблон sg_rule_analysis.yaml из репозитория GitHub.

- Укажите уникальное имя стека для SecurityGroupsRulesAnalysisStack-01.

- Укажите значения входных параметров для quicksightUserArn (из шага 1 в разделе «Предварительные требования» выше), libraryLocation и scriptsLocation.

Рис. 4. Снимок имени и параметров стека CloudFormation Template

- Добавьте теги Name=SecurityGroupsRulesAnalysis-Stack и Purpose=SecurityGroupsRulesAnalysis. Затем выберите Далее.

- Просмотрите параметры стека, выберите необходимую роль AWS Identity and Access Management (IAM), подтвердите создание ресурсов и нажмите «Создать стек».

Визуализация в QuickSight

- Доступ к сервису QuickSight из консоли AWS.

- Начните с создания нового набора данных. Выберите Наборы данных на панели навигации слева, а затем выберите Новый набор данных.

Рис. 5. Параметр «Наборы данных» на панели навигации

- Чтобы создать новый профиль подключения Athena, выполните следующие действия:

- В разделе ИЗ НОВЫХ ИСТОЧНИКОВ ДАННЫХ выберите карту источника данных Athena .

- В поле Имя источника данных введите описательное имя.

- Для рабочей группы Athena выберите свою рабочую группу ( основная) .

- Выберите Подтвердить подключение , чтобы проверить подключение. В нем должно быть написано «Проверено» вместе с сообщением «SSL включен».

- Выберите Создать источник данных .

Рисунок 6: Добавление нового источника данных Athena и проверка подключения

- Теперь выберите каталог, который был создан для соединителя DynamoDB в шагах предварительных требований.

- Выберите таблицу DynamoDB (sg-analysis-rules-usage), чтобы создать визуализацию. Это было бы создано как часть пошаговой функции.

Рис. 7. Выбор таблицы sg-analysis-rules-usage из каталога DynamoDB

- Выберите один из вариантов, если вы хотите кэшировать данные с помощью сверхбыстрого параллельного механизма вычислений в памяти (SPICE) Quicksight или напрямую запрашивать данные.

Прямой запрос даст вам возможность просматривать данные в реальном времени в DynamoDB, но производительность и стоимость могут быть неоптимальными, поскольку они не кэшируются. Выберите Визуализировать .

Прямой запрос даст вам возможность просматривать данные в реальном времени в DynamoDB, но производительность и стоимость могут быть неоптимальными, поскольку они не кэшируются. Выберите Визуализировать .

Рисунок 8: Завершение создания набора данных для визуализации

- Выберите визуальный тип тепловой карты, выберите sg_id в качестве измерения строки, used_times в качестве значения и flow_direction в качестве измерения столбца. Это создаст визуализацию с данными из таблицы использования правил.

Рис. 9. Выбор визуального типа тепловой карты и выбор полей для различных измерений

- Добавьте дополнительные фильтры для визуализации правил на основе использования, протокола или направления потока. Например, ниже добавлены два фильтра для просмотра правил «входа», которые использовались менее 500 раз.

Рисунок 10. Добавление дополнительных фильтров для визуализации правил

Очистить

Следуйте этим инструкциям, чтобы очистить подготовленные ресурсы. За оставление ресурсов, которые вам больше не нужны, в вашем аккаунте AWS может взиматься дополнительная плата. Выполнение этих шагов приведет к удалению бессерверной инфраструктуры, созданной в рамках развертывания решения, обсуждаемого в этом посте.

За оставление ресурсов, которые вам больше не нужны, в вашем аккаунте AWS может взиматься дополнительная плата. Выполнение этих шагов приведет к удалению бессерверной инфраструктуры, созданной в рамках развертывания решения, обсуждаемого в этом посте.

aws cloudformation delete-stack --stack-name SecurityGroupsRulesAnalysisStack-01

Вы также можете удалить стек с помощью консоли CloudFormation:

- Откройте консоль CloudFormation.

- На странице Stacks в консоли CloudFormation выберите стек (SecurityGroupsRulesAnalysisStack-01) для удаления.

- В области сведений о стеке выберите Удалить.

- При появлении запроса выберите Удалить стек.

Заключение

В этом посте мы показали, как определить неиспользуемые правила группы безопасности, присутствующие в учетной записи AWS, используя бессерверную архитектуру на основе Step Functions и AWS Glue Jobs. Решение обеспечивает визуализацию метрики использования в QuickSight, а также отправляет автоматические уведомления по электронной почте о неиспользуемых правилах группы безопасности в учетной записи. Мы убрали монотонную тяжелую работу по настройке инфраструктуры, предоставив шаблоны CloudFormation.

Решение обеспечивает визуализацию метрики использования в QuickSight, а также отправляет автоматические уведомления по электронной почте о неиспользуемых правилах группы безопасности в учетной записи. Мы убрали монотонную тяжелую работу по настройке инфраструктуры, предоставив шаблоны CloudFormation.

Об авторах

Шива Вайдьянатан

Шива Вайдьянатан — старший архитектор облачной инфраструктуры в AWS. Он предоставляет клиентам техническое руководство, разрабатывает и руководит проектами внедрения, обеспечивая их успех на AWS. Он работает над тем, чтобы сделать облачные сети проще для всех. До прихода в AWS он работал над несколькими исследовательскими инициативами, финансируемыми NSF, о том, как выполнять безопасные вычисления в общедоступных облачных инфраструктурах. Он имеет степень магистра компьютерных наук Университета Рутгерса и степень магистра электротехники Нью-Йоркского университета.

Сундар Шанмугам

Сундар Шанмугам — архитектор облачной инфраструктуры в AWS, где он помогает клиентам разрабатывать, внедрять масштабируемые и отказоустойчивые решения, переносить рабочие нагрузки, а также внедрять методологии DevOps.