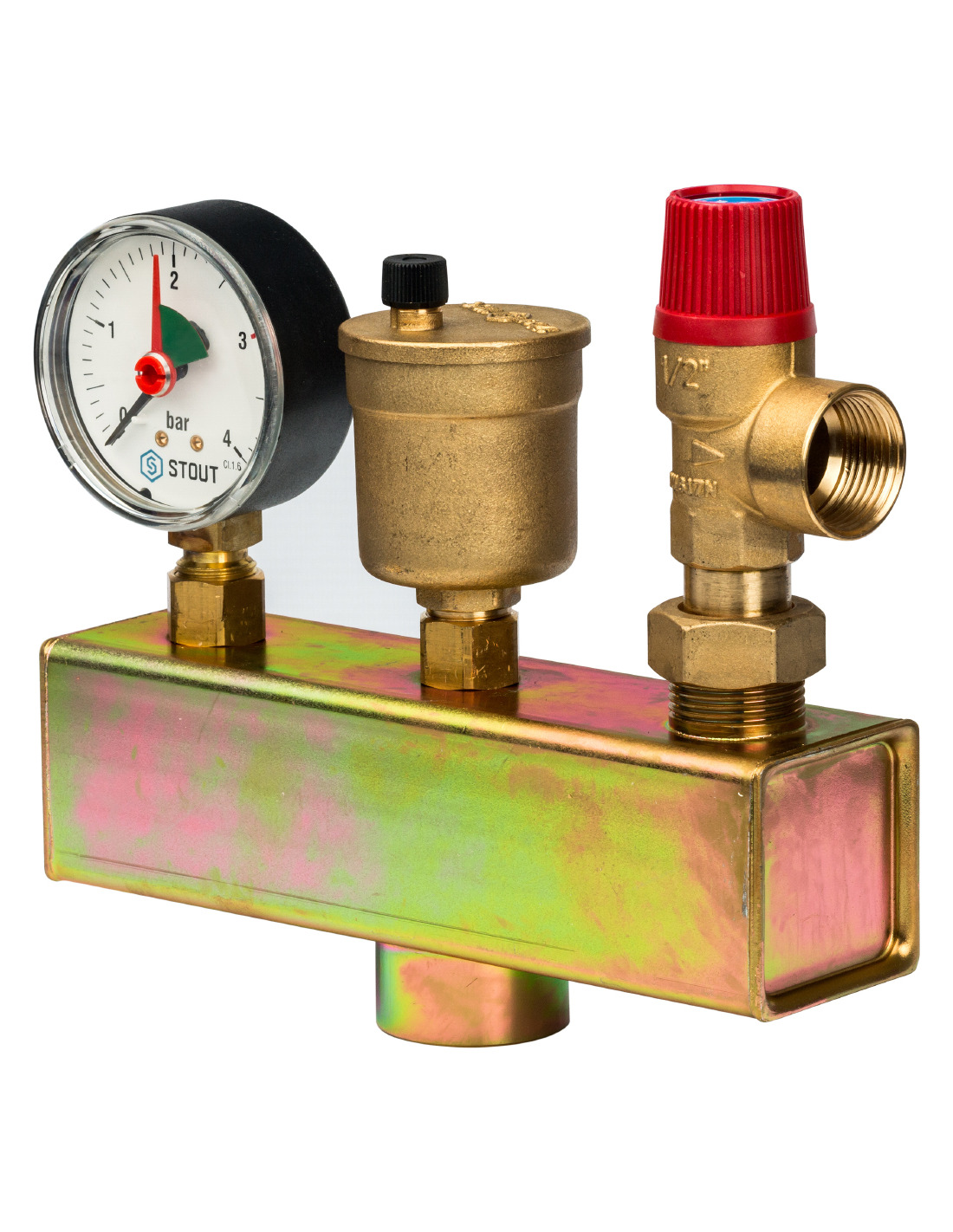

Tim Группа безопасности для котла, КЛАССИК 1″-3 бар

Главная страница Каталог Предохранительная арматура (5) Группы безопасности (1)

Описание

Артикул: Jh2025-3

2 682. 56₽

56₽

цена за штуку

Быстрый заказ

| Наличие на складах: | |

|---|---|

| Офис — Краснодар | Под заказ |

| Склад в Видном | Под заказ |

| Склад в Мытищах | Под заказ |

Возможен самовывоз

Доставка

Бренд:

Родина бренда:

Китай

Описание

Группа безопасности котла TIM Jh2025-3 применяется в закрытых системах отопления для контроля и защиты от избыточного давления в системе и завоздушивания.

Группа безопасности котла TIM Jh2025-3 представляет собой комбинацию автоматического воздухоотводчика, предохранительного клапана и манометра.

Комлектация:

Предохранительный клапан: 1/2″

Порог срабатывания 3,0 бар (0,3 мПа)

Автоматический воздухоотводчик:

Манометр — 0-6 бар

Технические характеристики

Основные характеристики

Рабочая температура

до 110°C

Максимальная мощность системы

50 КВт

Подключение группы безопасности

1″ BP

Материал коллектора

Латунь

Описание и фото товара, технические характеристики носят справочный характер и основываются на последних доступных сведениях от производителя. Предложение не является публичной офертой.

Tim Группа безопасности для котла, КЛАССИК 1″-3 бар

Группа безопасности Microsoft Active Directory.

Группы безопасности и NACL

Группа безопасности, которая разрешает службы контроллера домена на серверах Microsoft Active Directory.

Шаблон создает группу безопасности в существующем VPC и требует следующих сведений:

- Идентификатор VPC: Укажите идентификатор VPC для создания группы безопасности.

- Правила группы безопасности: Нажмите «Настроить». Правила» и введите отсутствующую информацию о правиле (исходный IP-адрес, список префиксов или группу безопасности, номер порта и протокол) в зависимости от шаблона группы безопасности.

См. раздел «Связанные элементы» для шаблонов конфигурации для создания нового VPC.

Нативная функция

Пункты1

Размер

2,3 КБ

Отсутствие параметров

YAML/JSON

Описание: ""

Ресурсы:

Группа безопасности:

Тип: "AWS::EC2::SecurityGroup"

Характеристики:

Описание группы: «Группа безопасности, которая разрешает службы контроллера домена на серверах Microsoft Active Directory».

VpcId: ""

SecurityGroupEgress:

- Из порта: -1

Порт: -1

IP-протокол: "-1"

Описание: ""

CidrIp: "0. 0.0.0/0"

SecurityGroupIngress:

- Из порта: 9389

Порт: 9389

IP-протокол: "tcp"

Описание: «Веб-службы Active Directory (ADWS) / Служба шлюза управления Active Directory»

Сидрип: ""

- Из порта: 3269

Порт: 3269

IP-протокол: "tcp"

Описание: "Глобальный каталог"

Сидрип: ""

- Из порта: 3268

Порт: 3268

IP-протокол: "tcp"

Описание: "Глобальный каталог"

Сидрип: ""

- Из порта: -1

Порт: -1

IP-протокол: "icmp"

Описание: "ИКМП"

Сидрип: ""

- Из порта: 389Порт: 389

IP-протокол: "tcp"

Описание: "LDAP-сервер"

Сидрип: ""

- Из порта: 389

Порт: 389

IP-протокол: "udp"

Описание: "LDAP-сервер"

Сидрип: ""

- Из порта: 636

Порт: 636

IP-протокол: "tcp"

Описание: "Сервер LDAP (SSL)"

Сидрип: ""

- Из порта: 445

Порт: 445

IP-протокол: "tcp"

Описание: "СМБ"

Сидрип: ""

- Из порта: 135

Порт: 135

IP-протокол: "tcp"

Описание: "РПЦ"

Сидрип: ""

- Из порта: 1024

Порт: 5000

IP-протокол: "tcp"

Описание: «RPC случайным образом выделяет старшие TCP-порты»

Сидрип: ""

- Из порта: 49152

Порт: 65535

IP-протокол: "tcp"

Описание: «RPC случайным образом выделяет старшие TCP-порты»

Сидрип: ""

- Из порта: 500

Порт: 500

IP-протокол: "udp"

Описание: "IPSec ISAKMP"

Сидрип: ""

- Из порта: 4500

Порт: 4500

IP-протокол: "udp"

Описание: "НАТ-Т"

Сидрип: ""

Имя группы: "разрешить-ms-ad-трафик"

Параметры: {}

Метаданные: {}

Условия: {}

0.0.0/0"

SecurityGroupIngress:

- Из порта: 9389

Порт: 9389

IP-протокол: "tcp"

Описание: «Веб-службы Active Directory (ADWS) / Служба шлюза управления Active Directory»

Сидрип: ""

- Из порта: 3269

Порт: 3269

IP-протокол: "tcp"

Описание: "Глобальный каталог"

Сидрип: ""

- Из порта: 3268

Порт: 3268

IP-протокол: "tcp"

Описание: "Глобальный каталог"

Сидрип: ""

- Из порта: -1

Порт: -1

IP-протокол: "icmp"

Описание: "ИКМП"

Сидрип: ""

- Из порта: 389Порт: 389

IP-протокол: "tcp"

Описание: "LDAP-сервер"

Сидрип: ""

- Из порта: 389

Порт: 389

IP-протокол: "udp"

Описание: "LDAP-сервер"

Сидрип: ""

- Из порта: 636

Порт: 636

IP-протокол: "tcp"

Описание: "Сервер LDAP (SSL)"

Сидрип: ""

- Из порта: 445

Порт: 445

IP-протокол: "tcp"

Описание: "СМБ"

Сидрип: ""

- Из порта: 135

Порт: 135

IP-протокол: "tcp"

Описание: "РПЦ"

Сидрип: ""

- Из порта: 1024

Порт: 5000

IP-протокол: "tcp"

Описание: «RPC случайным образом выделяет старшие TCP-порты»

Сидрип: ""

- Из порта: 49152

Порт: 65535

IP-протокол: "tcp"

Описание: «RPC случайным образом выделяет старшие TCP-порты»

Сидрип: ""

- Из порта: 500

Порт: 500

IP-протокол: "udp"

Описание: "IPSec ISAKMP"

Сидрип: ""

- Из порта: 4500

Порт: 4500

IP-протокол: "udp"

Описание: "НАТ-Т"

Сидрип: ""

Имя группы: "разрешить-ms-ad-трафик"

Параметры: {}

Метаданные: {}

Условия: {}

* Обязательное поле

Группа безопасности AWS: передовой опыт и инструкции

Группы безопасности являются важной частью безопасности в экосистеме AWS и, вероятно, одним из первых ресурсов, развернутых людьми, использующими мастер запуска EC2 на первых этапах использования платформы. При правильной настройке они обеспечивают безопасность, ограничивая доступ к сети на основе комбинации IP-адресов, протоколов и портов TCP/IP. К сожалению, представленные параметры по умолчанию часто небезопасны по своей сути.

При правильной настройке они обеспечивают безопасность, ограничивая доступ к сети на основе комбинации IP-адресов, протоколов и портов TCP/IP. К сожалению, представленные параметры по умолчанию часто небезопасны по своей сути.

Как описано в модели общей ответственности AWS, клиенты несут ответственность за безопасность своих приложений и данных «в облаке». Поэтому крайне важно, чтобы клиенты AWS понимали, как и когда использовать группы безопасности, и знали об их ограничениях.

Модель общей ответственности AWS (источник).

Резюме

Ниже представлен обзор распространенных ошибок и неверных конфигураций, допущенных при использовании групп безопасности AWS, краткое объяснение проблемы и соответствующие рекомендации по ее устранению или устранению. Вы можете найти более подробную информацию о самих передовых методах позже в этой статье.

| | Выпуск | Передовая практика |

| Использование группы безопасности AWS по умолчанию для активных ресурсов | Новые экземпляры могут принять группу по умолчанию — потенциальная непреднамеренная угроза безопасности | Создайте новые группы безопасности и соответствующим образом ограничьте трафик |

Разрешить весь входящий доступ (используя 0. 0.0.0/0) к некоторым или всем портам 0.0.0/0) к некоторым или всем портам | Разрешает внешние атаки безопасности, т.е. сканирование портов, DoS и попытки перебора пароля | По возможности ограничивайте входящий доступ по требуемым IP-адресам и портам, даже внутри страны |

| Разрешить весь исходящий доступ (используя 0.0.0.0/0) на всех портах | Обеспечивает потерю данных при атаках эксфильтрации | По возможности ограничивайте исходящий доступ по требуемым IP-адресам и портам, даже внутри страны |

| Создание нескольких групп безопасности, например. по одному на каждый экземпляр EC2 | Трудно управлять, поддерживать и проверять | Используйте стратегию для объединения аналогичного использования в единую группу безопасности |

| Разрешить доступ к большим диапазонам подсетей, например. для всего VPC | Разрешает внутренние атаки безопасности, т.е. анализаторы пакетов и сброс учетных данных ОС | По возможности ограничивайтесь отдельными IP-адресами/диапазонами небольших подсетей и предпочтительно другими группами безопасности AWS |

| Стратегия группы безопасности не используется | Трудно управлять, поддерживать и проверять | Разработка и внедрение стратегии группы безопасности |

| Группы безопасности не отслеживаются и/или не управляются | Нет предупреждений о подозрительной активности или непреднамеренных угрозах безопасности | Разработка и внедрение решения для мониторинга группы безопасности |

Справочная информация

Чтобы максимально использовать передовой опыт, важно знать, что такое группы безопасности и как они работают.

- Группы безопасности — это списки управления доступом (ACL), которые разрешают входящий и исходящий сетевой трафик через эластичный сетевой интерфейс (ENI) — они действуют как базовый брандмауэр для всех ресурсов AWS, к которым они подключены

- Группы безопасности неявно запрещают трафик, но их правила разрешают. У них есть только правила «разрешить», а не правила «запретить». Следовательно, отсутствие правила «разрешить» запрещает доступ

- Правила группы безопасности «отслеживают состояние» — это означает, что если сервер может обмениваться исходящими данными со службой, обратный трафик также автоматически разрешается. Это отличается от сетевых ACL (еще один инструмент безопасности AWS, применяемый на уровне подсети), которые «не сохраняют состояние» 9.0012

- Группы безопасности зависят от VPC (и, следовательно, от региона) — их можно использовать только в том VPC, в котором они созданы. Исключение составляет одноранговое соединение с другим VPC, и в этом случае на них можно ссылаться в одноранговом VPC.

- Группы безопасности можно применять к нескольким экземплярам в VPC и работать в разных подсетях внутри этого VPC.

Группы безопасности, назначенные экземплярам EC2 и RDS в подсетях в VPC

- При создании VPC в нем создается группа безопасности «по умолчанию». У него нет входящих правил и одно исходящее правило, которое разрешает весь трафик в любой пункт назначения (0.0.0.0/0). Если новый ресурс запускается в рамках VPC без привязки к группе безопасности, он автоматически попадает в эту группу «по умолчанию».

- По умолчанию новая группа безопасности, присоединенная к группе экземпляров, не позволяет им взаимодействовать друг с другом. Чтобы разрешить это, создайте новые правила для входящего и исходящего трафика, а затем установите источник и место назначения в качестве самой группы безопасности.

Снимок экрана из консоли AWS, на котором показана группа безопасности с правилами как для входящего, так и для исходящего трафика, разрешающими трафик SMB самому себе Сам экземпляр RDS

Таким образом, экземпляру EC2 с несколькими ENI может быть назначено более пяти групп безопасности, хотя это не рекомендуется9.0012

Таким образом, экземпляру EC2 с несколькими ENI может быть назначено более пяти групп безопасности, хотя это не рекомендуется9.0012Непрерывное управление облаком на основе ИИ

Платформа | Автоматизация обеспечения | Управление безопасностью | Управление затратами | Соответствие нормативным требованиям | Работает на искусственном интеллекте | Нативная поддержка гибридного облака |

|---|---|---|---|---|---|---|

Собственные инструменты AWS | ✔ | ✔ | ✔ | |||

CoreStack | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

Передовой опыт

Несмотря на то, что группы безопасности являются одним из основных ресурсов, доступных в AWS, следует уделить должное внимание и внимание, чтобы обеспечить их правильную настройку. Вот шесть лучших практик, которые помогут в этом процессе.

Вот шесть лучших практик, которые помогут в этом процессе.

Избегайте использования группы безопасности «по умолчанию»

Группу безопасности «по умолчанию» не следует использовать для активных ресурсов. Это связано с тем, что ему могут быть непреднамеренно назначены новые ресурсы AWS, что приведет к несанкционированному доступу к конфиденциальным материалам. Поскольку его нельзя удалить, вместо этого удалите все входящие и исходящие правила в группе «по умолчанию». Затем создайте новые группы безопасности для своих ресурсов AWS. Это также гарантирует, что любые новые ресурсы AWS должны быть назначены правильной группе (группам) безопасности, поскольку связь через группу по умолчанию будет невозможной.

Сведите количество групп безопасности к минимуму

По умолчанию мастер запуска AWS EC2 предложит вам создать новую группу безопасности для каждого инстанса EC2. Проблема здесь в том, что это в конечном итоге приводит к созданию многочисленных групп безопасности, которыми впоследствии становится трудно управлять и отслеживать. Вместо этого используйте стратегию, которая создает группы безопасности на основе требований к доступу приложений, а затем назначает их соответствующим образом.

Вместо этого используйте стратегию, которая создает группы безопасности на основе требований к доступу приложений, а затем назначает их соответствующим образом.

Ограничить, ограничить, ограничить

Убедитесь, что все новые группы безопасности применяют принцип наименьших привилегий:

- не открывайте входящий трафик для всего диапазона или подсети VPC CIDR, если это не является абсолютно необходимым, и избегайте разрешения всех IP-адресов (0.0.0.0/0), если только они не полностью необходимый. Например, если вы разрешаете входящий SSH-доступ к экземпляру Linux для целей управления, ограничьте этот трафик общедоступными IP-адресами этих конкретных источников .

- убедитесь, что исходящий трафик ограничен, где это возможно, например. не открывайте все порты в Интернет, вместо этого используйте только HTTP/HTTPS, чтобы разрешить просмотр в Интернете. Если разрешается конкретная служба, открывайте только те порты и протоколы, которые относятся к этой службе.

Например, для DNS откройте порт 53 и для TCP, и для UDP, и только для внешнего провайдера DNS (например, 8.8.8.8/32 для Google)

Например, для DNS откройте порт 53 и для TCP, и для UDP, и только для внешнего провайдера DNS (например, 8.8.8.8/32 для Google) - открывает соответствующие порты и протоколы для других групп безопасности, а не для IP-адресов/подсетей. Это связано с тем, что AWS предпочитает и рекомендует динамические IP-адреса. См. приведенный ниже пример, в котором балансировщику нагрузки разрешено взаимодействовать со всеми веб-серверами в группе автоматического масштабирования с использованием HTTP, которым, в свою очередь, разрешено взаимодействовать со всеми базами данных MySQL в кластере через порт 3306/TCP .

Правила группы безопасности, разрешающие трафик от и к другой группе безопасности

Снимок экрана из консоли AWS, показывающий группы ресурсов с доступом к другим группам ресурсов и из них

Разработайте стратегию группы безопасности

Определите четкую стратегию создания и использования групп безопасности на основе требований вашего приложения. Затем используйте инструменты AWS для обеспечения соблюдения требований. Примеры вариантов, которые следует учитывать для вашей стратегии:

Затем используйте инструменты AWS для обеспечения соблюдения требований. Примеры вариантов, которые следует учитывать для вашей стратегии:

- установите наилучший способ настройки групп безопасности. Например:

- одну группу безопасности для каждого типа службы, например «rdp-access», «ssh-access», «web», «active-directory», «mysql-db», а затем назначьте соответствующие входящие и исходящие порты для этого сервис

- по одной группе безопасности для каждого типа приложения, например «веб-серверы», «серверы БД», «файловые серверы», а затем назначьте соответствующие порты для этого приложения

- по одной группе безопасности для каждой операционной системы, такой как «windows» или «ubuntu-linux», а затем назначьте порты, общие для этой ОС.

💡 Совет: вы можете разделить их на внутренние и внешние системы, что обеспечит еще большую гибкость.

- создайте одну или две группы по умолчанию, которые охватывают требования доступа, общие для всех серверов в VPC.

Затем принудительно назначьте их всем ресурсам, созданным в этом VPC (примечание: это должны быть новые группы, и их не следует путать с автоматически созданной группой AWS «по умолчанию», о которой говорилось ранее). Это помогает свести к минимуму общее количество необходимых групп безопасности. Например:

Затем принудительно назначьте их всем ресурсам, созданным в этом VPC (примечание: это должны быть новые группы, и их не следует путать с автоматически созданной группой AWS «по умолчанию», о которой говорилось ранее). Это помогает свести к минимуму общее количество необходимых групп безопасности. Например:- , если все экземпляры должны использовать исходящий трафик с использованием HTTP/HTTPS для работы в Интернете

- , если все экземпляры должны разрешить входящий порт для системы мониторинга. Это может быть связано с группой безопасности «отслеживание», которая имеет исходящий доступ к пользовательской группе (группам) VPC по умолчанию .

- стратегия должна быть направлена на минимизацию количества групп безопасности, созданных и назначенных ресурсам AWS. В противном случае чрезмерное разрастание групп безопасности затруднит управление и устранение неполадок

- используйте стратегию именования, обеспечивающую ясность и позволяющую избежать путаницы.

Помните, что возможно иметь несколько одноранговых VPC. Таким образом, если у каждого VPC есть группа безопасности, называемая «веб-серверами», будет сложно отслеживать, какой из них какой .

Помните, что возможно иметь несколько одноранговых VPC. Таким образом, если у каждого VPC есть группа безопасности, называемая «веб-серверами», будет сложно отслеживать, какой из них какой .

Упрощение управления

С течением времени и усложнением среды управление группами безопасности может становиться все более требовательным. Важно внедрить стратегии и наборы инструментов как можно раньше, чтобы гарантировать, что безопасность не будет поставлена под угрозу из-за административных ошибок. Ниже приведены некоторые рекомендуемые подходы:

- Как и в случае с другими облачными ресурсами, рекомендуется развертывать группы безопасности и управлять ими с помощью решения «Инфраструктура как код», такого как AWS CloudFormation или Hashicorp Terraform. Эти инструменты упрощают внесение сложных изменений в развертывание и упрощают обеспечение соблюдения нормативных требований. Неутвержденные изменения теперь можно быстро идентифицировать и отменить

- используйте управляемые списки префиксов для группировки диапазонов адресов IPv4/IPv6, чтобы упростить правила безопасности.

Сами AWS используют эти списки, чтобы разрешить трафик к сервисам AWS, таким как S3. Например, управляемый список префиксов может быть создан для ведения списка внутренних подсетей, используемых в крупной корпорации, или для предоставления доступа доверенным сторонним внешним клиентам

Сами AWS используют эти списки, чтобы разрешить трафик к сервисам AWS, таким как S3. Например, управляемый список префиксов может быть создан для ведения списка внутренних подсетей, используемых в крупной корпорации, или для предоставления доступа доверенным сторонним внешним клиентам

Снимок экрана, показывающий IP-адреса AWS S3 в списке управляемых префиксов в консоли AWS

- AWS Firewall Manager — это инструмент, который можно использовать для создания групповых политик безопасности и связывания их с учетными записями и ресурсами. Он также может отслеживать, управлять и поддерживать политики для всех связанных учетных записей .

Разработать и внедрить решение для мониторинга и соблюдения требований группы безопасности

Недостаточно просто разработать стратегию группы безопасности на основе лучших практик. Также необходимо принять меры по мониторингу и исправлению, которые гарантируют сохранение передового опыта. Ниже приведены примеры вспомогательных инструментов, которые могут помочь:

- AWS Security Hub работает с CloudTrail и CloudWatch, чтобы отслеживать и инициировать оповещения на основе оповещений с рекомендациями по безопасности.

Одна вещь, на которую следует обратить внимание, — это скорость изменений в правилах группы безопасности — отмечайте подозрительную активность для расследования, например, открытие и повторное закрытие портов в течение короткого промежутка времени

Одна вещь, на которую следует обратить внимание, — это скорость изменений в правилах группы безопасности — отмечайте подозрительную активность для расследования, например, открытие и повторное закрытие портов в течение короткого промежутка времени - AWS Config используется для обеспечения соответствия ключевым рекомендациям. Правила конфигурации могут быть созданы для проверки и оповещения о несоответствии, а затем для выполнения автоматических действий по исправлению. Например, проверка неограниченных правил группы безопасности и обеспечение того, чтобы группа безопасности «по умолчанию» не имела входящих или исходящих правил

- для сложных сред используйте инфраструктуру как код вместе с AWS Lambda и инструментами разработчика AWS (CodeCommit / CodeBuild / CodePipelines) для автоматического исправления несанкционированных изменений, сделанных в консоли AWS.

- , наконец, убедитесь, что политики безопасности IAM настроены на ограничение доступа администратора для внесения этих изменений.

Например, ограничьте доступ для изменения правил группы безопасности программной ролью, которую затем должен взять на себя пользователь IAM. Эта деятельность может отслеживаться и контролироваться для обеспечения соответствия.

Например, ограничьте доступ для изменения правил группы безопасности программной ролью, которую затем должен взять на себя пользователь IAM. Эта деятельность может отслеживаться и контролироваться для обеспечения соответствия.

Проблемы

Использование инфраструктуры как кода упоминается несколько раз в приведенных выше рекомендациях, а также мониторинг и отслеживание несанкционированных изменений. Даже если они реализованы, если эти процессы выполняются вручную, они становятся трудоемкими и не масштабируемыми.

Чтобы смягчить это, решающее значение имеет сквозная автоматизация процесса. Автоматизированные конвейеры непрерывной интеграции и разработки (CI/CD) обеспечивают обязательный процесс утверждения нового кода при совершении после первоначальных проверок кода. Автоматизированные модульные и тесты, а также проверка уязвимостей системы безопасности обеспечивают правильность и безопасность кода. Для производственных сред конвейеры могут вводить ручные проверки утверждения для дополнительного спокойствия. После утверждения конвейер автоматически запускает развертывание новой инфраструктуры. Можно создать дополнительные автоматизированные конвейеры для периодического отслеживания несанкционированных изменений, которые отклоняются от текущей кодовой базы, хранящейся в репозитории, и либо уведомлять об этом, либо автоматически отменять эти изменения.

После утверждения конвейер автоматически запускает развертывание новой инфраструктуры. Можно создать дополнительные автоматизированные конвейеры для периодического отслеживания несанкционированных изменений, которые отклоняются от текущей кодовой базы, хранящейся в репозитории, и либо уведомлять об этом, либо автоматически отменять эти изменения.

Непрерывное управление облаком на основе ИИ

Платформа | Автоматизация обеспечения | Управление безопасностью | Управление затратами | Соответствие нормативным требованиям | Работает на искусственном интеллекте | Нативная поддержка гибридного облака |

|---|---|---|---|---|---|---|

Собственные инструменты AWS | ✔ | ✔ | ✔ | |||

CoreStack | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

Заключение

Группы безопасности являются важной частью защиты входящего и исходящего сетевого трафика в VPC.